打开文件搜索flag

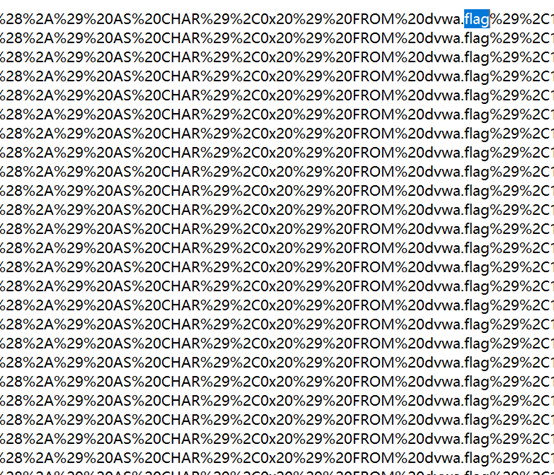

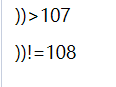

发现有大量的flag,将这些get请求进行url解码

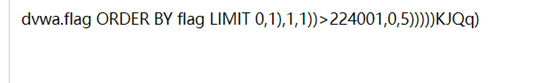

解码发现为sql注入在分析中发现这几条sql语句比较可疑

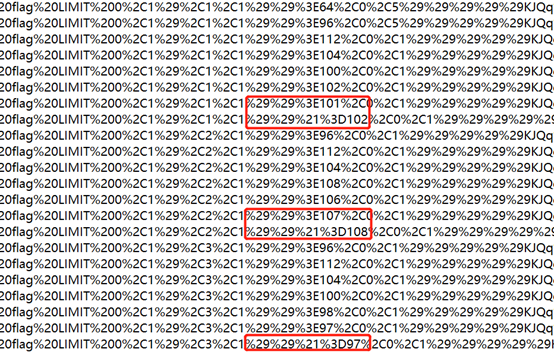

解码

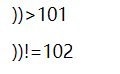

很明显!=后面的数字是要告诉我们什么。

联想ascll,102在ascll中转换成字符是f,108是l,正是flag的前两个字母,所以只需要找到所有的!=后面的字母进行解码即可。

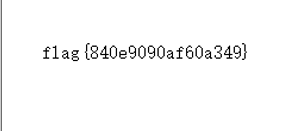

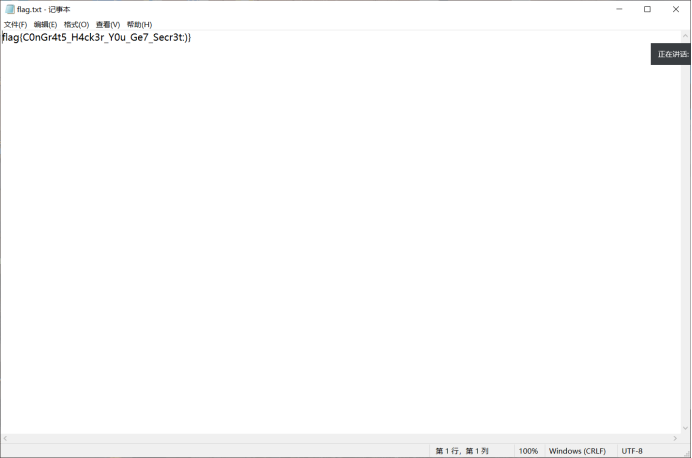

结果:

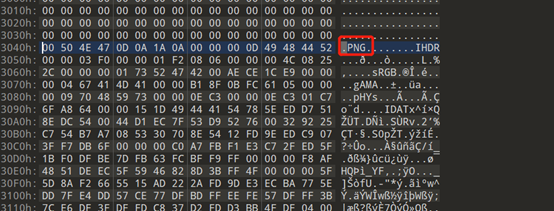

将img文件拖进010editor查看16进制

发现有个png

文件头修改成png文件头

然后找到文件尾,直接分离保存为png即可得到flag

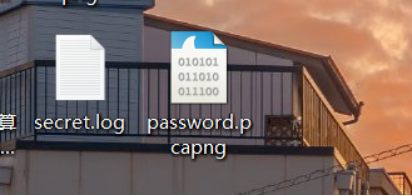

拿到的是两个东西

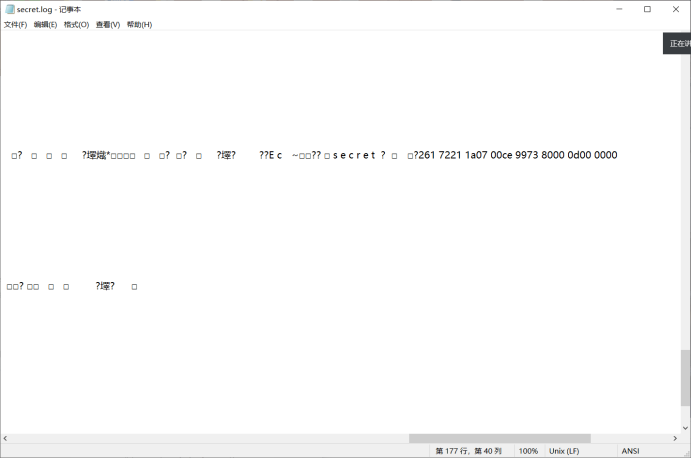

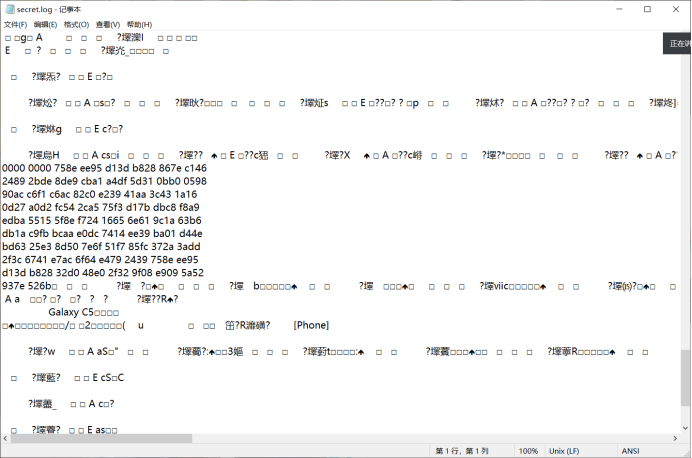

我们先看secret.log

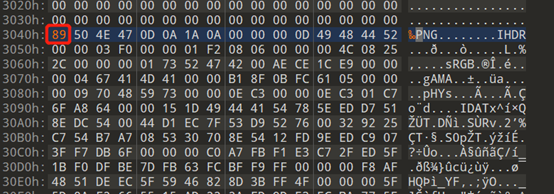

很多乱码但是有一串16进制数

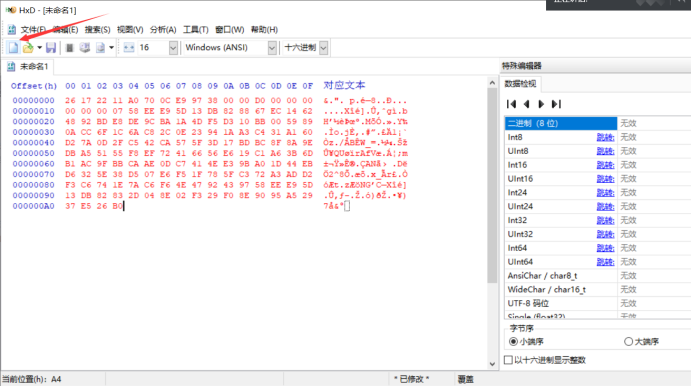

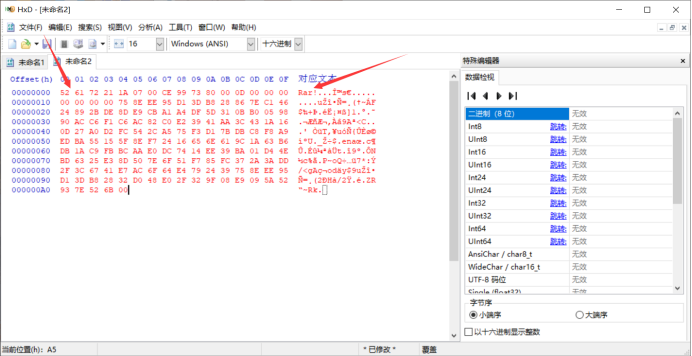

把这段复制下来,我们放到HxD看

点击新建,直接粘贴

发现不对,观察头部,发现少了一个数(5)

因为加上5就是一个rar头部

即

导出来,改成ya.rar

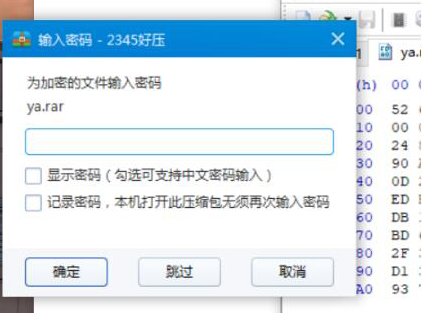

要密码

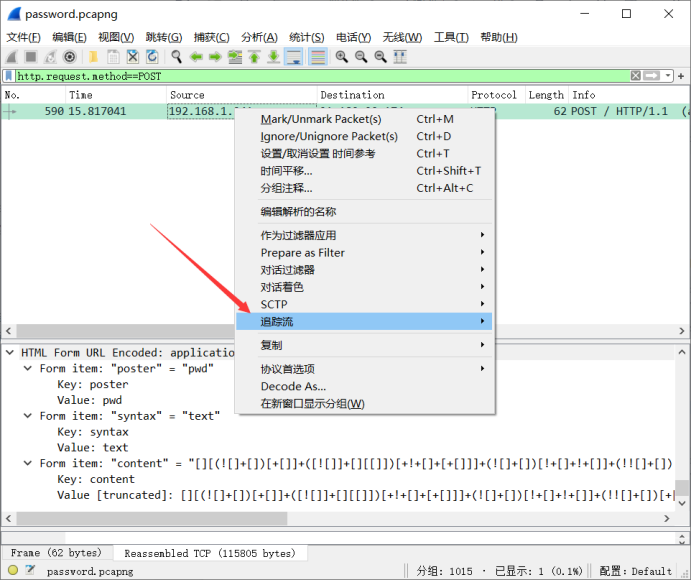

我们看password.pcapng

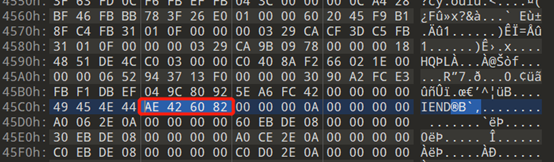

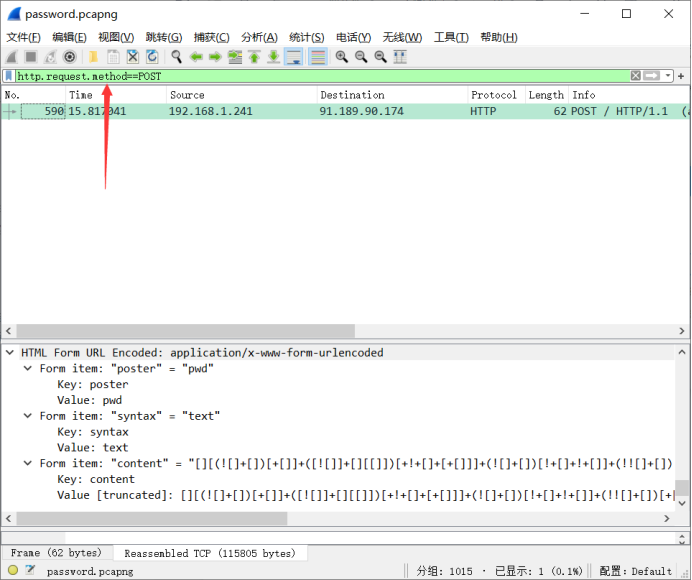

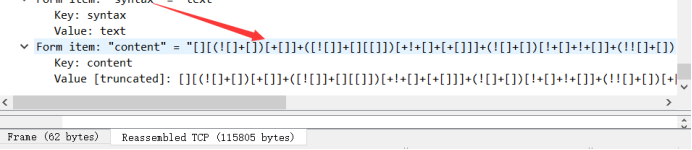

输入过滤找post

有些很奇怪的东西

查询后知道这是jsfuck加密,具体看这里:https://blog.csdn.net/weixin_50464560/article/details/120334975

先点击追踪符

然后再选tcp流

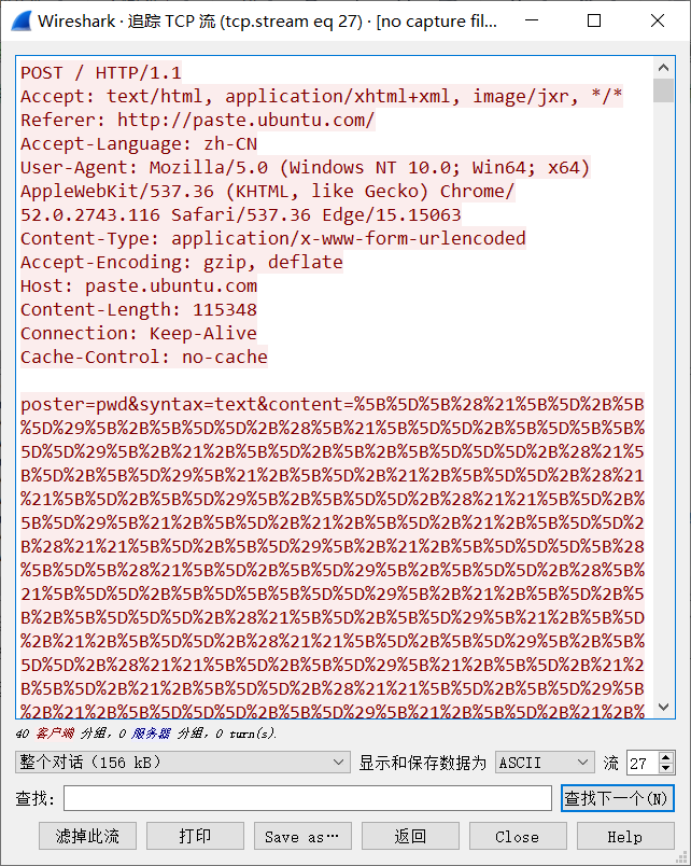

这么个东西

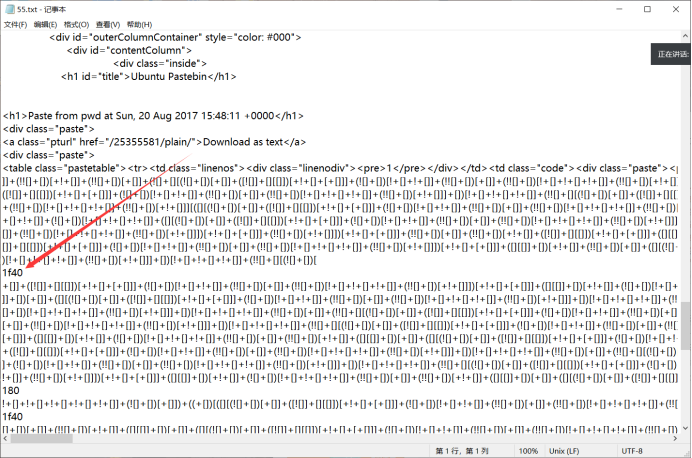

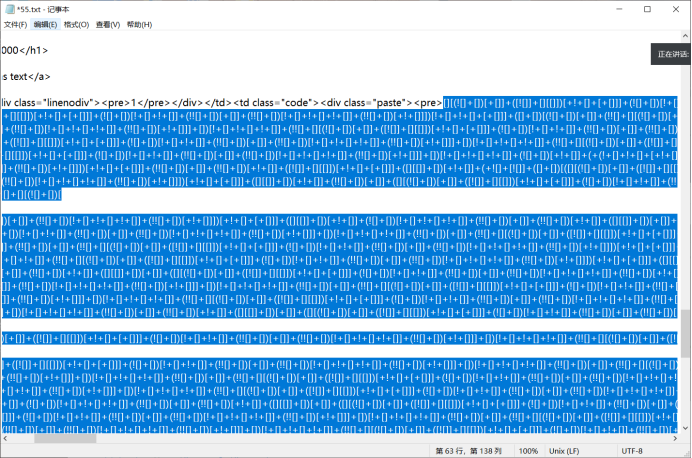

直接sava到桌面,后缀就用txt

拉倒jsfuck部分

中间有奇怪的乱码,删除

把这些括号什么的东西复制下来,就是这些jsfuck加密后的东西,我们拿到火狐解密就可以了

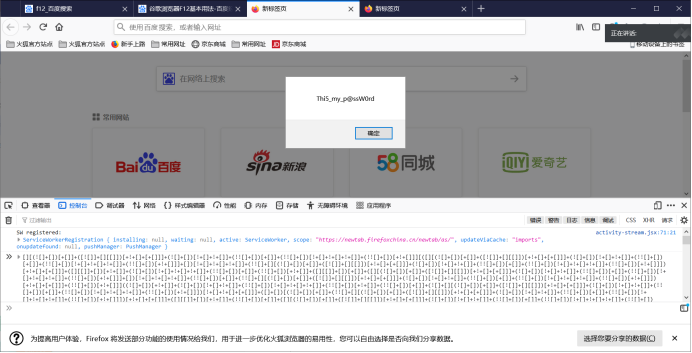

打开火狐控制台粘贴上去

快啊

把密码送到压缩包

版权声明

本文仅代表作者观点,不代表xx立场。

本文系作者授权xx发表,未经许可,不得转载。

评论列表

发表评论